【情報セキュリティ】ロシアとサイバー犯罪集団との関係

2011年~2016年に猛威を振るった「AnglerEK」

EKとはエクスプロイトキットの略で、攻撃者がサーバやPCなどに侵入するためのツールを集めたものであり、複数の脆弱性に対するエクスプロイトコードが利用できます。

2011年~2016年は「AnglerEK」という名前のエクスプロイトキットを利用したサイバー犯罪が猛威を振るった時期であり、そのサイバー犯罪に関わった集団のことをAnglerEKとも呼びます。

詳しくはこちらのサイトを参照してください。

2016年6月、ロシア当局により容疑者50人が逮捕され活動は沈静化されました。

しかし、2023年現在で多くのランサムウェアギャングとして活動している犯罪集団を作り上げたのはその時の摘発を逃れた元AnglerEKのメンバーが関与していると言われています。

AnglerEKについて

・SaaS型のサービスとして進化しEKサーバを提供する(月額数千ドル~)

・主に、Flash Player、Internet Explorer、Silverlight を標的としていた

・5年間で約4500万ドルを窃取

・2016年6月、ロシア当局により容疑者50人を逮捕

・元AnglerEKのメンバーが現在のランサムウェアギャングとして活動している

ロシア連邦軍参謀本部情報総局(GRU:グルー)

GRUの主な活動は「情報収集、スパイ活動、諜報活動(傍受、盗聴、暗号解読)、偵察衛星や特殊部隊の運用」などです。

2022年のロシアによるウクライナ侵攻の前には、アメリカやイギリスがウクライナへのサイバー攻撃にロシア軍が関与した可能性が高いとの認識を示しています。

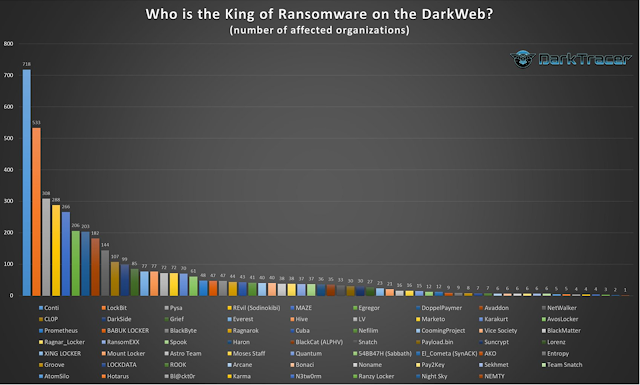

2022年時点のランサムウェアギャング

ランサムウェアは身代金を要求するため犯行声明で犯罪者集団の組織名が明らかになります。

そして、2022年時点では次のようなサイバー犯罪集団が確認されています。

さらに、これらグループ同士が技術や施設などを共有していることがわかってきています。

ランサムウェアギャング同士のつながりを示す証跡

・ランサムウェアのコード(モジュール)を共有しているグループがある

・C2(C&C)サーバをシェアしているグループがある

・リークサイトのインフラを共通しているグループがある

・同じ暗号方式を採用しているグループがある

・ほぼ全てのグループでコンピュータの標準言語にロシア語を設定している端末ではマルウェアが活動しない

サイバー犯罪集団がロシアとの関係を表明!?

2022年2月時点でランサムウェアギャングの中で最も企業に損害を与えたのがContiと呼ばれるグループです。

そして、Contiがロシアによるウクライナ侵攻の翌日(2022年2月25日)に次のような表明を行いました。

-2022年2月25日(侵攻の翌日)

「ロシア政府を全面的に支持することを公式に発表する。ロシアに対するサイバー攻撃や戦争活動を組織する、あらゆる団体の重要なインフラに反撃するために、可能な限りのリソースを投入する」

はっきりと「ロシア政府を全面的に支持する」と言っています。

しかしその約一時間後

「いかなる政府とも同盟を結ばず、進行中の戦争を非難する。ロシア連邦の市民に対する、西側からの圧力と、サイバー戦争で脅迫する米国への対応として、全能力を用いて報復措置を行う」

発表の内容が修正され、ロシア政府との関係を否定しています。

圧力がかかったのでは?という見方もあります。

下記表を見ればContiが当時もっとも影響力が大きかったことが分かります。

(被害企業数グラフ)

Contiの内部情報がSNSで暴露される

2022年2月28日、twitterのContiLeaksというアカウントが突如出現し公表を始めました。

※アカウントはまだ存在していますが不用意にアクセス、ダウンロードしないでください

MBSDがまとめたContiLeaksの資料があります。

流出したチャットログには、Contiの工作員がロシア連邦保安庁(FSB)を含むロシアの政府機関と接触していたことを示唆する証拠も含まれていたということです。

CintiLeaksの概要

2022年5月19日、Contiが解散

突如、Contiが解散し活動を停止しました。

2022年6月時点の被害企業のグラフを見ても2月からほとんど伸びていないことがわかります。

その後、メンバーはHelloKitty/AvosLocker/Hive/BlackCat/BlackByteなどのグループへ分散したとされています。

まとめ

あくまでも憶測なのでロシア政府とサイバー犯罪集団が手を組んでいるかどうかは分かりません。

日本の外で起こっていることのように感じますが、サイバーセキュリティ対策に大きく後れを取っている日本の企業がターゲットになれば、大企業でも被害を受ける可能性はあります。

また、ウクライナ侵攻によって「ハイブリッド戦争」という言葉が出るようになりました。

物理的な軍事力の行使だけでなく、サイバー攻撃を交えることによって相手に甚大な被害を与える手段が取られるようになっています。

マイクロソフトが詳しくレポートしているので是非ご覧ください。

以上です。

最後まで読んで頂き有難うございました。

他の記事も良ければ読んでください。

情報処理安全確保支援士試験に合格したらやること。おすすめ5選。

情報処理推進機構(IPA)が実施している情報処理技術者試験には「情報処理安全確保支援士試験(SC)」という試験区分があります。 たくさんある 高度 情報処理技術者試験のなかで 唯一「国家資格」を取得することができる 試験です...

【必見】未経験でも合格した情報処理安全確保支援士試験の勉強法

情報処理安全確保支援士試験の受験を考えている方には、このような不安があるかもしれません。 不安 ・情報処理安全確保支援士試験って役に立つの? ・実務経験がないと合格は難しい? ・何時間ぐらい勉強したらいいの? ・どうやって...

0 件のコメント:

コメントを投稿